Für Cyberkriminelle gibt es viele Wege Geld zu machen. Einer der einfachsten ist Kryptojacking – Die illegale Verwendung von fremder Computer Hardware zum Minen von Kryptowährungen. Da sich über Docker Images Software einfach verteilen lässt, machen sich Cyberkriminelle genau das zu Nutzen.

Heutzutage bestehen große Cloudinfrastrukturen größtenteils aus Containern und in vielen Fällen ist Docker Hub die Standard Container Registry. Dies machen sich Angreifer oftmals zu nutzen, um in kompromittierten Cloud-Umgebungen ihre Miner zu verteilen (deployen).

Cloudcomputing ist für Kryptojacking sehr beliebt: Die Cloud-Infrastrukturen bestehen aus vielen Instanzen (bspw. viele CPU’s, viele Container und viele virtuelle Server), welche für große Gewinne genutzt werden können.

Zudem sind sie schwer zu überwachen. Miner laufen teilweise unbemerkt für mehrere Wochen und fallen erst durch einen erhöhten Ressourcenverbrauch des Hosts auf.

Monero als beliebteste Krypotwährung für Kryptojacking

Aktuell ist die beliebteste Kryptowährung in solchen Fällen Monero. Diese Währung bietet maximale Anonymität. Transaktionen sind, anders als bei anderen Währungen, versteckt. Aus diesem Grund können Zahlungen nicht nachverfolgt werden.

Außerdem bevorzugt der Monero Algorithmus CPU-Schürfen. Im Gegensatz zu Bitcoin ist das bei Monero sehr praktisch, da jeder Server/Container eine CPU hat.

Das Handelsvolumen ist mit über 100 Millionen US-Dollar pro Tag sehr hoch. Das macht es einfacher für Cyberkriminelle, die Währung los zu werden.

Die Software Verteilung

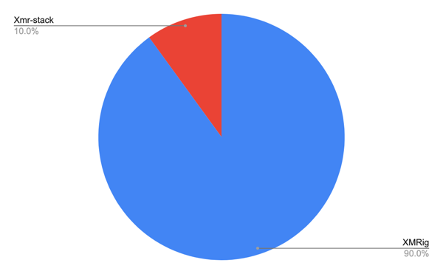

In den meisten Fällen, wird als Miner XMRig verwendet, da er einfach zu benutzen, effizient und Open Source ist. Oftmals haben Miner Funktionen einprogrammiert, welche einen kleinen Anteil des „Erschürften“ an den Entwickler spenden. Diese werden wiederum gerne von den Angreifern entsprechend modifiziert, damit sie 0% des Gewinnes spenden.

Verwundbare Cloud-Infrastrukturen bieten Angreifern so eine einfache Möglichkeit mit ihren Angriffen den meisten Gewinn zu erzielen. Daher ist es um so wichtiger im Blick zu behalten, was in den eigenen Infrastrukturen alles deployed wird, um gegebenenfalls reagieren zu können.

Haben Sie fragen zur Cyber Security Ihres Unternehmens? Kontaktieren Sie uns gerne.

Autor: Christoph Oppelt, Junior System- und Netzwerkadministrator im Team IT-Infrastruktur & Netzwerkprodukte